نشرت Deloitte تقريرًا من إعداد سكوت بوشهولتز، جو مارياني، آدم روث، أكاش كيال، بانكاج كيشاني، يستعرض تأثير التكنولوجيا الكمومية على الأمن القومي، حيث يسلط الضوء على دورها المحتمل في مجالات مثل التشفير، والاتصالات، والاستخبارات، والملاحة. كما يشير التقرير إلى أن هذه التكنولوجيا لا تزال في مراحلها المبكرة، مما يجعل من الصعب التنبؤ بموعد أو كيفية تأثيرها بشكل دقيق. ومع ذلك، يوصي التقرير القادة الحكوميين باتخاذ خطوات استباقية للاستعداد لهذه الثورة التكنولوجية، من خلال دعم البحث والتطوير، وتعزيز التعليم في مجال الكم، وإنشاء أنظمة بيئية تعاونية بين الحكومة والصناعة والأوساط الأكاديمية، لضمان الاستفادة من هذه التقنيات مع تقليل المخاطر المحتملة.

يشدد التقرير على أهمية اتباع ممارسات أمن سيبراني قوية لحماية المعلومات في المستقبل، ويؤكد أن الانتقال إلى التشفير المقاوم للكم سيتطلب جهودًا تنظيمية وتكنولوجية كبيرة. كما يدعو القادة إلى التخطيط الاستراتيجي وإدماج التقنيات الكمومية في استراتيجياتهم الوطنية، مع الإشارة إلى ضرورة التعاون بين مختلف القطاعات لضمان تطبيق آمن وفعال لهذه التقنيات. ورغم أن الخبراء غير متأكدين تمامًا من موعد حدوث التحولات الكبرى في هذا المجال، فإن التقرير يؤكد أن الأمن المستقبلي يعتمد على مدى استعداد الحكومات والشركات اليوم لمواكبة هذه التطورات.

ترجمة التقرير

في 10 ديسمبر 1945، تم تشغيل مفتاح في فيلادلفيا، إيذانًا ببدء عصر الحوسبة الحديثة. فقد أدى هذا المفتاح إلى تشغيل الحاسوب الإلكتروني الرقمي القابل للبرمجة الأول في العالم، المعروف باسم ENIAC، والذي نقل العالم من الحسابات الميكانيكية إلى الحسابات الرقمية، وأصبح السلف المباشر لكل كمبيوتر محمول، وخادم، وهاتف ذكي نعرفه اليوم.

ولكن مع ظهور هذه الآلة القوية، طُرح سؤال فوري: ما الذي يمكن فعله بها؟ كيف ستغير هذه الأداة العظيمة حياة البشر؟ وبعد أكثر من 15 عامًا، حاول معرض نيويورك العالمي الإجابة على هذا السؤال. حيث تنافس العارضون من دول وشركات مختلفة لعرض رؤاهم حول المستقبل، مع التركيز بشكل أساسي على كيفية تغيير أجهزة الكمبيوتر الجديدة للعالم. قدم المعرض تجارب مبتكرة، مثل جولات على نماذج ثلاثية الأبعاد مستقبلية، لكن العديد من التوقعات الطموحة، مثل التعدين على سطح القمر أو المستعمرات الدائمة تحت الماء، لم تتحقق. ولكن هذا لم يكن بسبب سوء فهم المطورين للتكنولوجيا في ذلك الوقت، بل لأن التنبؤ بالمستقبل أمر صعب.

فشل هذه التنبؤات لا يعني أن الأشخاص الذين أطلقوها لم يكونوا أذكياء أو ملمين بالتكنولوجيا، بل لأن التنبؤ الدقيق بالمستقبل أمر بالغ الصعوبة. ففي حين أننا لم نحصل على قواعد على سطح القمر أو رحلات غواصات منتظمة، من كان يمكنه توقع ظهور الإنترنت أو خدمات التوصيل في اليوم التالي؟ غالبًا ما تكون التوقعات الأكثر حماسًا عن المستقبل خاطئة، بينما تحقق استخدامات أكثر بساطة، لكنها في النهاية ثورية، التأثير الأكبر.

وهذا ينطبق أيضًا على تقنيات المعلومات الكمومية، التي تعد بإحداث تحول جديد في أساس معالجة المعلومات—لكن هذه المرة ليس من الميكانيكي إلى الرقمي، بل من الرقمي إلى الكمومي. ستؤثر هذه التقنيات بشكل كبير على الأمن القومي، بدءًا من الاتصالات فائقة الأمان، إلى فك التشفير بشكل أسرع، وصولًا إلى تحسين كشف الطائرات والغواصات. ومع ذلك، من الواضح أننا لا نستطيع اليوم التنبؤ بدقة بكل التأثيرات التي ستحدثها. ولكن بالنسبة للقادة الحكوميين في مجال الأمن القومي، الذين يتحملون مسؤوليات كبيرة، فإن عدم فعل أي شيء ليس خيارًا.

إذًا، كيف يمكن للقادة الحكوميين الاستعداد لمستقبل كمومي غير معروف؟ الإجابة القصيرة هي أن القادة العمليين يجب أن يبنوا البنية التحتية التي تمكن مؤسساتهم من الاستفادة من أي تطورات قد تجلبها تكنولوجيا الكم. ولكن لفهم ما يمكن فعله اليوم للاستعداد لمستقبل الكم، من الضروري أولًا فهم ماهية "الكم" نفسه.

ولكن مع ظهور هذه الآلة القوية، طُرح سؤال فوري: ما الذي يمكن فعله بها؟ كيف ستغير هذه الأداة العظيمة حياة البشر؟ وبعد أكثر من 15 عامًا، حاول معرض نيويورك العالمي الإجابة على هذا السؤال. حيث تنافس العارضون من دول وشركات مختلفة لعرض رؤاهم حول المستقبل، مع التركيز بشكل أساسي على كيفية تغيير أجهزة الكمبيوتر الجديدة للعالم. قدم المعرض تجارب مبتكرة، مثل جولات على نماذج ثلاثية الأبعاد مستقبلية، لكن العديد من التوقعات الطموحة، مثل التعدين على سطح القمر أو المستعمرات الدائمة تحت الماء، لم تتحقق. ولكن هذا لم يكن بسبب سوء فهم المطورين للتكنولوجيا في ذلك الوقت، بل لأن التنبؤ بالمستقبل أمر صعب.

فشل هذه التنبؤات لا يعني أن الأشخاص الذين أطلقوها لم يكونوا أذكياء أو ملمين بالتكنولوجيا، بل لأن التنبؤ الدقيق بالمستقبل أمر بالغ الصعوبة. ففي حين أننا لم نحصل على قواعد على سطح القمر أو رحلات غواصات منتظمة، من كان يمكنه توقع ظهور الإنترنت أو خدمات التوصيل في اليوم التالي؟ غالبًا ما تكون التوقعات الأكثر حماسًا عن المستقبل خاطئة، بينما تحقق استخدامات أكثر بساطة، لكنها في النهاية ثورية، التأثير الأكبر.

وهذا ينطبق أيضًا على تقنيات المعلومات الكمومية، التي تعد بإحداث تحول جديد في أساس معالجة المعلومات—لكن هذه المرة ليس من الميكانيكي إلى الرقمي، بل من الرقمي إلى الكمومي. ستؤثر هذه التقنيات بشكل كبير على الأمن القومي، بدءًا من الاتصالات فائقة الأمان، إلى فك التشفير بشكل أسرع، وصولًا إلى تحسين كشف الطائرات والغواصات. ومع ذلك، من الواضح أننا لا نستطيع اليوم التنبؤ بدقة بكل التأثيرات التي ستحدثها. ولكن بالنسبة للقادة الحكوميين في مجال الأمن القومي، الذين يتحملون مسؤوليات كبيرة، فإن عدم فعل أي شيء ليس خيارًا.

إذًا، كيف يمكن للقادة الحكوميين الاستعداد لمستقبل كمومي غير معروف؟ الإجابة القصيرة هي أن القادة العمليين يجب أن يبنوا البنية التحتية التي تمكن مؤسساتهم من الاستفادة من أي تطورات قد تجلبها تكنولوجيا الكم. ولكن لفهم ما يمكن فعله اليوم للاستعداد لمستقبل الكم، من الضروري أولًا فهم ماهية "الكم" نفسه.

ما هو الكم؟

يبدو أن مصطلح "الكم" يشير إلى شيء متقدم ومستقبلي لدرجة أن العديد من البرامج التلفزيونية والأفلام استخدمته. لذلك، قد يكون من المفاجئ معرفة أن التقنيات التي تستفيد من الظواهر الكمومية ليست جديدة تمامًا. في الواقع، تُعد تقنيات المعلومات الكمومية اليوم، مثل الحواسيب الكمومية والساعات الكمومية، جزءًا من الثورة الكمومية الثانية. وكما يوضح الدكتور ماركو لانزاغورتا، الفيزيائي في مختبر الأبحاث البحرية:

"لقد كنا نستغل الظواهر الكمومية منذ الخمسينيات مع تطوير الليزر وأشباه الموصلات وجميع التقنيات التي أدت إلى ظهور التكنولوجيا الحديثة للحواسيب. ربما كانت التقنيات الكمومية السابقة تستفيد من الظواهر الكمومية، ولكن كان بإمكان المطورين في كثير من الأحيان وصف أداء التكنولوجيا من حيث البتات الكلاسيكية للمعلومات."

اليوم، تطورت التقنيات إلى مستوى يتيح لنا استخدام الظواهر الكمومية ليس فقط لصنع الأجهزة، ولكن أيضًا لتخزين ومعالجة وتحليل نوع جديد من المعلومات. هذه الثورة هي ثورة في علوم المعلومات الكمومية.

كما رأينا في المقدمة، فإن علوم المعلومات الكمومية لديها القدرة على إحداث ثورة في مجالات الدفاع والأمن القومي تمامًا كما فعلت علوم المعلومات الكلاسيكية التي أدت إلى ظهور الحواسيب والإنترنت. وبينما قد يرغب العديد من القادة الحكوميين في تجهيز مؤسساتهم لمواجهة الثورة الكمومية القادمة، فإن الطبيعة الغامضة والمضادة للحدس للعلوم الكمومية قد تشكل عقبة كبيرة. ونتيجة لذلك، لا يزال العديد من القادة الحكوميين غير ملمين تمامًا بالعلوم والتكنولوجيا الكمومية.

ورغم أن القادة الحكوميين ليسوا بحاجة إلى شهادات دكتوراه في فيزياء الجسيمات، إلا أنهم بحاجة إلى فهم أساسي لماهية العلوم الكمومية حتى يتمكنوا من إدراك تأثيرها المحتمل على التطورات التكنولوجية في المستقبل القريب.

تعتمد تقنيات المعلومات الكمومية، مثل الحواسيب الكمومية، والتشفير الكمومي، والرادارات الكمومية، والساعات الكمومية، على خصائص ميكانيكا الكم، التي تصف سلوك المادة على المستوى الذري وما دون الذري. هذا المجال العلمي المعقد يتعارض غالبًا مع تصوراتنا اليومية حول كيفية عمل العالم، ومع ذلك، فإن هذه السمات الغامضة لميكانيكا الكم هي التي تمنح التقنيات الكمومية قدراتها الفريدة وقوتها غير المسبوقة.

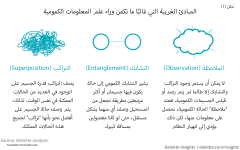

على مستوى أساسي جدًا، تتيح المبادئ الكمومية مثل التراكب الكمومي (Superposition) والتشابك الكمومي (Entanglement) للجسيمات دون الذرية التفاعل ومشاركة المعلومات بطرق لا يمكن تحقيقها باستخدام المكونات الإلكترونية الكلاسيكية. عند تطبيق هذه المبادئ في تقنيات جديدة، فإنها توفر أساليب مبتكرة للحوسبة، وتبادل المعلومات، وتشفير البيانات، وهي ضرورية لمجموعة واسعة من التطبيقات التجارية والعلمية والعسكرية.

على سبيل المثال، من خلال استغلال ظاهرتي التراكب والتشابك في الحواسيب الكمومية، أصبح بإمكان العلماء استخدام خوارزميات جديدة لحل المشكلات المعقدة بسرعة تفوق حتى أكثر الحواسيب التقليدية تطورًا اليوم. وبالمثل، باستخدام هذه المبادئ الكمومية، يمكن مشاركة المعلومات عبر تقنيات التشفير الكمومي، والتي قد تحسن بشكل كبير أمن الاتصالات.

تكمن هذه المبادئ الكمومية الأساسية في صميم الفوائد التي قد تجلبها تقنيات المعلومات الكمومية، لكنها في الوقت نفسه تخلق تحديات خاصة يجب التغلب عليها لتحقيق هذه الفوائد على نطاق واسع. (انظر الشكل 1)

كما رأينا في المقدمة، فإن علوم المعلومات الكمومية لديها القدرة على إحداث ثورة في مجالات الدفاع والأمن القومي تمامًا كما فعلت علوم المعلومات الكلاسيكية التي أدت إلى ظهور الحواسيب والإنترنت. وبينما قد يرغب العديد من القادة الحكوميين في تجهيز مؤسساتهم لمواجهة الثورة الكمومية القادمة، فإن الطبيعة الغامضة والمضادة للحدس للعلوم الكمومية قد تشكل عقبة كبيرة. ونتيجة لذلك، لا يزال العديد من القادة الحكوميين غير ملمين تمامًا بالعلوم والتكنولوجيا الكمومية.

ورغم أن القادة الحكوميين ليسوا بحاجة إلى شهادات دكتوراه في فيزياء الجسيمات، إلا أنهم بحاجة إلى فهم أساسي لماهية العلوم الكمومية حتى يتمكنوا من إدراك تأثيرها المحتمل على التطورات التكنولوجية في المستقبل القريب.

تعتمد تقنيات المعلومات الكمومية، مثل الحواسيب الكمومية، والتشفير الكمومي، والرادارات الكمومية، والساعات الكمومية، على خصائص ميكانيكا الكم، التي تصف سلوك المادة على المستوى الذري وما دون الذري. هذا المجال العلمي المعقد يتعارض غالبًا مع تصوراتنا اليومية حول كيفية عمل العالم، ومع ذلك، فإن هذه السمات الغامضة لميكانيكا الكم هي التي تمنح التقنيات الكمومية قدراتها الفريدة وقوتها غير المسبوقة.

على مستوى أساسي جدًا، تتيح المبادئ الكمومية مثل التراكب الكمومي (Superposition) والتشابك الكمومي (Entanglement) للجسيمات دون الذرية التفاعل ومشاركة المعلومات بطرق لا يمكن تحقيقها باستخدام المكونات الإلكترونية الكلاسيكية. عند تطبيق هذه المبادئ في تقنيات جديدة، فإنها توفر أساليب مبتكرة للحوسبة، وتبادل المعلومات، وتشفير البيانات، وهي ضرورية لمجموعة واسعة من التطبيقات التجارية والعلمية والعسكرية.

على سبيل المثال، من خلال استغلال ظاهرتي التراكب والتشابك في الحواسيب الكمومية، أصبح بإمكان العلماء استخدام خوارزميات جديدة لحل المشكلات المعقدة بسرعة تفوق حتى أكثر الحواسيب التقليدية تطورًا اليوم. وبالمثل، باستخدام هذه المبادئ الكمومية، يمكن مشاركة المعلومات عبر تقنيات التشفير الكمومي، والتي قد تحسن بشكل كبير أمن الاتصالات.

تكمن هذه المبادئ الكمومية الأساسية في صميم الفوائد التي قد تجلبها تقنيات المعلومات الكمومية، لكنها في الوقت نفسه تخلق تحديات خاصة يجب التغلب عليها لتحقيق هذه الفوائد على نطاق واسع. (انظر الشكل 1)

تحديات ميكانيكا الكم

لقد فتحت الخصائص الأساسية لميكانيكا الكم آفاقًا جديدة للتكنولوجيا، لكنها في الوقت نفسه تفرض تحديات جوهرية. ترى إلسا كانيا، الباحثة البارزة في مركز الأمن الأمريكي الجديد، أن فهم هذه التحديات بواقعية يمكن أن يساعد في تقليل التهويل حول تقنيات المعلومات الكمومية، حيث تقول:

"رغم كثرة الحديث عن 'سباق الحوسبة الكمومية'، من المهم أن ندرك أن الأمر ليس مجرد سباق، بل أقرب إلى ماراثون طويل الأمد."

التحديات التشغيلية

في البداية، هناك بعض التحديات العلمية الفريدة من نوعها في التكنولوجيا الكمومية. على سبيل المثال، تجعل طبيعة ميكانيكا الكم من المستحيل "استنساخ" أو تكرار البتات الكمومية (qubits)، وهي المكافئ الكمومي للبتات في الحواسيب الكلاسيكية. وهذا يعني أن العديد من تقنيات البرمجة الشائعة التي تعتمد على نسخ القيم المتغيرة لا يمكن استخدامها في التكنولوجيا الكمومية.

لنفس الأسباب، من المستحيل قراءة نفس البت الكمومي مرتين. في حين أن هذا قد يكون ميزة كبيرة في الاتصالات الآمنة حيث يمكن إنشاء مفاتيح تشفير لا يمكن تزويرها، إلا أنه قد يسبب مشكلات كبيرة في الحوسبة لأنه يعقد التقنيات اللازمة لاختبار ("تنقيح") البرامج قبل تشغيلها.

لنفس الأسباب، من المستحيل قراءة نفس البت الكمومي مرتين. في حين أن هذا قد يكون ميزة كبيرة في الاتصالات الآمنة حيث يمكن إنشاء مفاتيح تشفير لا يمكن تزويرها، إلا أنه قد يسبب مشكلات كبيرة في الحوسبة لأنه يعقد التقنيات اللازمة لاختبار ("تنقيح") البرامج قبل تشغيلها.

التحديات الهندسية

إلى جانب هذه التحديات العلمية والتشغيلية، هناك أيضًا مشكلات هندسية كبيرة. وكما هو متوقع، فإن تعقيد العلوم الكمومية يجعل تطوير التكنولوجيا الكمومية أمرًا بالغ الصعوبة. بينما يجري البحث والتطوير، لا تزال معظم الأنظمة الكمومية موجودة فقط في بيئات المختبرات، وهناك العديد من التحديات التي يجب التغلب عليها قبل أن تتمكن هذه الأنظمة من العمل على نطاق واسع.

إحدى العقبات الكبرى تشمل تقليل "الضوضاء". الضوضاء هي الاضطرابات غير المرغوب فيها في البيانات التي تتداخل مع العمليات الحسابية وتسبب الأخطاء. تعد الضوضاء مشكلة في الحواسيب التقليدية أيضًا، لكن حساسية البتات الكمومية للتداخل الخارجي وصعوبة تصحيح الأخطاء تجعلها مشكلة أكبر بكثير في الحوسبة الكمومية.

تتطلب المحاولات الحالية للتحكم في الضوضاء بيئات مختبرية يتم فيها التحكم في الاهتزازات الخارجية والموجات الكهرومغناطيسية، مع الحفاظ على درجات حرارة قريبة من الصفر المطلق. بدون حل مشكلة الضوضاء، لا يمكن للأنظمة الكمومية الوصول إلى إمكانياتها الكاملة.

تحدٍ آخر يتمثل في زيادة عدد البتات الكمومية في شريحة المعالج. كما هو الحال مع المعالجات التقليدية (مثل 32-بت أو 64-بت)، تحتاج الحواسيب الكمومية إلى معالجات تحتوي على مئات أو حتى ملايين البتات الكمومية لإجراء الحسابات المعقدة بدقة. في الوقت الحالي، تمتلك الحواسيب الكمومية حوالي 50 بت كمومي. ومع ذلك، وفقًا للدكتور جوناثان داولينغ من جامعة ولاية لويزيانا، فإن عدد البتات الكمومية في المعالجات الكمومية يتضاعف كل ستة أشهر.

إحدى العقبات الكبرى تشمل تقليل "الضوضاء". الضوضاء هي الاضطرابات غير المرغوب فيها في البيانات التي تتداخل مع العمليات الحسابية وتسبب الأخطاء. تعد الضوضاء مشكلة في الحواسيب التقليدية أيضًا، لكن حساسية البتات الكمومية للتداخل الخارجي وصعوبة تصحيح الأخطاء تجعلها مشكلة أكبر بكثير في الحوسبة الكمومية.

تتطلب المحاولات الحالية للتحكم في الضوضاء بيئات مختبرية يتم فيها التحكم في الاهتزازات الخارجية والموجات الكهرومغناطيسية، مع الحفاظ على درجات حرارة قريبة من الصفر المطلق. بدون حل مشكلة الضوضاء، لا يمكن للأنظمة الكمومية الوصول إلى إمكانياتها الكاملة.

تحدٍ آخر يتمثل في زيادة عدد البتات الكمومية في شريحة المعالج. كما هو الحال مع المعالجات التقليدية (مثل 32-بت أو 64-بت)، تحتاج الحواسيب الكمومية إلى معالجات تحتوي على مئات أو حتى ملايين البتات الكمومية لإجراء الحسابات المعقدة بدقة. في الوقت الحالي، تمتلك الحواسيب الكمومية حوالي 50 بت كمومي. ومع ذلك، وفقًا للدكتور جوناثان داولينغ من جامعة ولاية لويزيانا، فإن عدد البتات الكمومية في المعالجات الكمومية يتضاعف كل ستة أشهر.

"هذا أسرع بأربع مرات من قانون مور للمعالجات التقليدية، لكن طبيعة الحوسبة الكمومية—بفضل ظاهرتي التراكب والتشابك—تعني أن سرعتها الحسابية تنمو بشكل أُسي مضاعف مع زيادة عدد البتات الكمومية. لذا، فإن قوة المعالجة للحواسيب الكمومية تنمو وفقًا لنمط النمو الأُسي المزدوج."

إذا استمر هذا الاتجاه، فقد تتمكن المعالجات الكمومية خلال العقد القادم من كسر أحد أنظمة التشفير الأكثر استخدامًا، وهو تشفير RSA، بالإضافة إلى حل المشكلات المعقدة والمحاكاة الرياضية بسرعة غير مسبوقة.

ولكن تمامًا كما هو الحال مع الحواسيب التقليدية، فإن الشريحة ليست المكون الوحيد المهم. تتطلب الحواسيب الكمومية بيئة متكاملة تشمل البرمجيات، والأجهزة الداعمة، والخوارزميات المتوافقة مع الحسابات الكمومية. كما احتاجت الحواسيب التقليدية إلى تطوير البرمجيات، والتشفير، وأنظمة الاتصالات، فإن تطوير التقنيات الداعمة للحوسبة الكمومية سيواجه تحديات علمية وهندسية إضافية.

من المهم ملاحظة أن التكنولوجيا الكمومية لا تزال في مراحلها المبكرة جدًا، مما يعني أنه مع نضوجها، ستظهر تحديات جديدة تتطلب حلولًا جديدة.

ولكن تمامًا كما هو الحال مع الحواسيب التقليدية، فإن الشريحة ليست المكون الوحيد المهم. تتطلب الحواسيب الكمومية بيئة متكاملة تشمل البرمجيات، والأجهزة الداعمة، والخوارزميات المتوافقة مع الحسابات الكمومية. كما احتاجت الحواسيب التقليدية إلى تطوير البرمجيات، والتشفير، وأنظمة الاتصالات، فإن تطوير التقنيات الداعمة للحوسبة الكمومية سيواجه تحديات علمية وهندسية إضافية.

من المهم ملاحظة أن التكنولوجيا الكمومية لا تزال في مراحلها المبكرة جدًا، مما يعني أنه مع نضوجها، ستظهر تحديات جديدة تتطلب حلولًا جديدة.

استخدامات الكم في الأمن القومي

قد تؤثر الإمكانيات التي توفرها تقنيات المعلومات الكمومية المتقدمة على بعض الأدوات والمهام الأكثر أهمية في مجال الأمن القومي، مثل جمع المعلومات الاستخباراتية، وتحسين الحلول، والتشفير، وتكنولوجيا التخفي، ومعالجة البيانات، والاتصالات. في الواقع، فإن تنوع التطبيقات الكمومية في مجال الأمن القومي يثير بعض المخاوف الفورية، سواء من حيث كيفية استغلال الأنظمة الكمومية لصالحنا أو كيف يمكن لهذه الأنظمة أن تقوض أمننا. لكن السعي وراء تطوير الأنظمة الكمومية يتطلب أيضًا تطوير نظام بيئي متكامل يشمل الأجهزة الكمومية، والبرمجيات، والخوارزميات، وكل منها يواجه تحديات علمية وتشغيلية وهندسية فريدة من نوعها. لذلك، بينما من المناسب التحلي ببعض القلق، لا تزال هناك تحديات علمية وتكنولوجية كثيرة تجعل من غير المتوقع حدوث تغيير جذري بسبب التكنولوجيا الكمومية في المستقبل القريب. ومع ذلك، يجب على القادة الحكوميين أن يكونوا على دراية بالفرص والتحديات والتهديدات الناشئة التي تفرضها التكنولوجيا الكمومية، وأن يبدأوا في اتخاذ الخطوات اللازمة للاستعداد لهذا التغيير القادم. فيما يلي بعض المجالات التي ستتأثر أولًا:

الحوسبة الكمومية

ربما يكون التطبيق الأكثر شهرة للعلوم الكمومية في التكنولوجيا هو الحوسبة الكمومية. يمكن للسرعة التي ستتمكن بها الحواسيب الكمومية من التعامل مع بعض المشكلات المعقدة أن توفر إمكانيات جديدة. يمكن استخدام الحواسيب الكمومية من قبل المخططين العسكريين لإجراء محاكاة واسعة النطاق لنشر القوات، ومن قبل العلماء لنمذجة التفاعلات الكيميائية المعقدة لتصميم مواد جديدة، أو حتى من قبل علماء الكمبيوتر لفك تشفير البيانات أو تطوير أدوات متقدمة للذكاء الاصطناعي.

رغم أن وعود الحوسبة الكمومية كبيرة، لا يوجد جدول زمني دقيق لتوافر حواسيب كمومية عامة للاستخدام التجاري. بسبب تعقيد العلوم والهندسة الكمومية، من الصعب التنبؤ بموعد ظهور أول حاسوب كمومي وظيفي بالكامل، ولكن يتم إحراز تقدم مستمر، ويعتقد البعض أنه قد يكون متاحًا خلال العقود القليلة القادمة.

رغم أن وعود الحوسبة الكمومية كبيرة، لا يوجد جدول زمني دقيق لتوافر حواسيب كمومية عامة للاستخدام التجاري. بسبب تعقيد العلوم والهندسة الكمومية، من الصعب التنبؤ بموعد ظهور أول حاسوب كمومي وظيفي بالكامل، ولكن يتم إحراز تقدم مستمر، ويعتقد البعض أنه قد يكون متاحًا خلال العقود القليلة القادمة.

الاتصالات الكمومية

توفر المبادئ الفريدة لميكانيكا الكم أيضًا طرقًا جديدة لتأمين الاتصالات، وهي مجتمعة تُعرف باسم التشفير الكمومي أو الاتصالات الكمومية. أحد أكثر الأساليب تطورًا في هذا المجال هو توزيع المفاتيح الكمومية (QKD)، والذي يستخدم عادةً نبضات ليزر منخفضة الطاقة لمشاركة مفتاح تشفير تقليدي بين مستخدمين. في جوهره، يعتمد QKD على إحدى أقدم تقنيات التشفير، وهي مشاركة مفتاح سري بين طرفين.

ما يميز QKD هو أنه يمكنه مشاركة المفتاح بشكل آمن دون إمكانية اعتراضه من قبل طرف ثالث. فإذا حاول خصم ما اعتراض وقراءة المفتاح الكمومي، فإنه سيتسبب في انهيار الحالة الكمومية، مما يجعل عملية الاختراق معروفة لكل من المرسل والمستقبل. هذا لا يعني أن QKD غير قابل للاختراق تمامًا، إذ لا تزال هناك حاجة إلى تأمين المحطات التي يعمل عليها المرسل والمستقبل، كما أنه قد يكون عرضة للتشويش والهجمات المختلفة على كل من البنية التحتية الكمومية والتشفير الكلاسيكي. ومع ذلك، فإنه يضيف طبقة إضافية من الحماية للبيانات الحساسة للغاية.

يصف الدكتور جوشوا بينفانغ من المعهد الوطني للمعايير والتكنولوجيا تقنية QKD بأنها:

ما يميز QKD هو أنه يمكنه مشاركة المفتاح بشكل آمن دون إمكانية اعتراضه من قبل طرف ثالث. فإذا حاول خصم ما اعتراض وقراءة المفتاح الكمومي، فإنه سيتسبب في انهيار الحالة الكمومية، مما يجعل عملية الاختراق معروفة لكل من المرسل والمستقبل. هذا لا يعني أن QKD غير قابل للاختراق تمامًا، إذ لا تزال هناك حاجة إلى تأمين المحطات التي يعمل عليها المرسل والمستقبل، كما أنه قد يكون عرضة للتشويش والهجمات المختلفة على كل من البنية التحتية الكمومية والتشفير الكلاسيكي. ومع ذلك، فإنه يضيف طبقة إضافية من الحماية للبيانات الحساسة للغاية.

يصف الدكتور جوشوا بينفانغ من المعهد الوطني للمعايير والتكنولوجيا تقنية QKD بأنها:

"تشبه ختم الشمع على رسالة: تعتمد الحماية على معرفة ما إذا كان هناك متطفل يحاول التنصت على القناة الكمومية، وهذا يختلف جوهريًا عن طرق توزيع المفاتيح الكلاسيكية."

حتى الآن، تم اختبار تقنية QKD بنجاح باستخدام الألياف البصرية وفي الاتصالات عبر الأقمار الصناعية، بل وتم استخدامها في أول مؤتمر فيديو مشفر باستخدام تقنيات الكم.

حاليًا، يتم تأمين أكثر الأسرار حساسية في الدول، مثل رموز إطلاق الأسلحة النووية والمعلومات الاستخباراتية السرية، باستخدام التشفير المتماثل، حيث يتشارك كل من المرسل والمستقبل مفتاحًا سريًا. هذا النوع من التشفير قوي للغاية، لكنه يتطلب تبادل المفاتيح يدويًا عبر وسائل مثل الشاحنات، أو الطائرات، أو المراسلين الشخصيين.

يمكن أن توفر تقنية QKD طريقة لتسريع تبادل المفاتيح عبر مسافات طويلة مع الحفاظ على الأمان، مما يجعلها مناسبة بشكل خاص لحماية الاتصالات الحكومية الحساسة.

حاليًا، يتم تأمين أكثر الأسرار حساسية في الدول، مثل رموز إطلاق الأسلحة النووية والمعلومات الاستخباراتية السرية، باستخدام التشفير المتماثل، حيث يتشارك كل من المرسل والمستقبل مفتاحًا سريًا. هذا النوع من التشفير قوي للغاية، لكنه يتطلب تبادل المفاتيح يدويًا عبر وسائل مثل الشاحنات، أو الطائرات، أو المراسلين الشخصيين.

يمكن أن توفر تقنية QKD طريقة لتسريع تبادل المفاتيح عبر مسافات طويلة مع الحفاظ على الأمان، مما يجعلها مناسبة بشكل خاص لحماية الاتصالات الحكومية الحساسة.

قياس الكم (Quantum Metrology)

لا تتوقف الثورة الكمومية عند الحوسبة والاتصالات، بل تمتد إلى مجموعة متنوعة من تقنيات القياس. رغم أننا قد لا نفكر في الأمر كثيرًا، فإن العديد من الأنشطة اليومية تعتمد على القياس الدقيق: التصوير الفوتوغرافي يتطلب قياس الضوء، واستخدام نظام تحديد المواقع العالمي (GPS) يتطلب قياسًا دقيقًا للوقت. لذا، فإن قدرة الكم على تحسين مهام القياس يمكن أن تحدث تحولًا كبيرًا.

كما هو الحال مع الحوسبة والاتصالات، تعتمد القدرات الجديدة في قياس الكم على خصائص ميكانيكا الكم. خذ على سبيل المثال الرادار الكمومي أو تقنية LIDAR الكمومية. يعتمد الرادار الكلاسيكي وLIDAR على إرسال موجات الراديو أو فوتونات الضوء وقياس انعكاسها من الأجسام، ثم مقارنة القياسات بما هو متوقع لجمع معلومات حول سرعة ومسافة الهدف.

لكن زوجًا من الجسيمات الكمومية المتشابكة يحتوي على ضعف المعلومات المتبادلة مقارنة بجسيمات كلاسيكية مترابطة تمامًا. وهذا يعني أن الرادار أو LIDAR الكمومي يمكنه استخدام انبعاثات أقل للحصول على نفس دقة الكشف، مما يتيح دقة أفضل حتى عند مراقبة الطائرات الشبحية أو الأجسام غير القابلة للرصد بسهولة، أو السماح للرادار بالعمل بطاقة أقل، مما يجعله أصعب في الاكتشاف أو التشويش من قبل الخصوم.

ينطبق المبدأ نفسه على تقنيات التصوير الكمومي. تستخدم العديد من تقنيات التصوير الكمومي جسيمات متشابكة لقياس كل شيء، من الفوتونات إلى الاضطرابات في المجالات المغناطيسية أو الجاذبية. بفضل معلومات الكم الإضافية التي توفرها الجسيمات المتشابكة، يمكن استخدام هذه الأساليب لرصد المخابئ تحت الأرض أو الغواصات المختبئة في أعماق المحيط.

يمكن أيضًا استخدام هذه المبادئ الجاذبية في الجيروسكوبات الكمومية، مما يؤدي إلى تطوير أنظمة ملاحة بالقصور الذاتي عالية الدقة لا تعتمد على إشارات خارجية قابلة للتشويش من الأقمار الصناعية لنظام GPS. العديد من هذه الاستخدامات ممكنة باستخدام الطرق الكلاسيكية، مثل أنظمة الملاحة بالقصور الذاتي الكلاسيكية أو كاشفات الشذوذ المغناطيسي، ولكن استخدام الجسيمات الكمومية يجعلها أكثر حساسية أو أكثر فعالية في مجموعة واسعة من السيناريوهات.

كما هو الحال مع الحوسبة والاتصالات، تعتمد القدرات الجديدة في قياس الكم على خصائص ميكانيكا الكم. خذ على سبيل المثال الرادار الكمومي أو تقنية LIDAR الكمومية. يعتمد الرادار الكلاسيكي وLIDAR على إرسال موجات الراديو أو فوتونات الضوء وقياس انعكاسها من الأجسام، ثم مقارنة القياسات بما هو متوقع لجمع معلومات حول سرعة ومسافة الهدف.

لكن زوجًا من الجسيمات الكمومية المتشابكة يحتوي على ضعف المعلومات المتبادلة مقارنة بجسيمات كلاسيكية مترابطة تمامًا. وهذا يعني أن الرادار أو LIDAR الكمومي يمكنه استخدام انبعاثات أقل للحصول على نفس دقة الكشف، مما يتيح دقة أفضل حتى عند مراقبة الطائرات الشبحية أو الأجسام غير القابلة للرصد بسهولة، أو السماح للرادار بالعمل بطاقة أقل، مما يجعله أصعب في الاكتشاف أو التشويش من قبل الخصوم.

ينطبق المبدأ نفسه على تقنيات التصوير الكمومي. تستخدم العديد من تقنيات التصوير الكمومي جسيمات متشابكة لقياس كل شيء، من الفوتونات إلى الاضطرابات في المجالات المغناطيسية أو الجاذبية. بفضل معلومات الكم الإضافية التي توفرها الجسيمات المتشابكة، يمكن استخدام هذه الأساليب لرصد المخابئ تحت الأرض أو الغواصات المختبئة في أعماق المحيط.

يمكن أيضًا استخدام هذه المبادئ الجاذبية في الجيروسكوبات الكمومية، مما يؤدي إلى تطوير أنظمة ملاحة بالقصور الذاتي عالية الدقة لا تعتمد على إشارات خارجية قابلة للتشويش من الأقمار الصناعية لنظام GPS. العديد من هذه الاستخدامات ممكنة باستخدام الطرق الكلاسيكية، مثل أنظمة الملاحة بالقصور الذاتي الكلاسيكية أو كاشفات الشذوذ المغناطيسي، ولكن استخدام الجسيمات الكمومية يجعلها أكثر حساسية أو أكثر فعالية في مجموعة واسعة من السيناريوهات.

ماذا يمكن أن يعني هذا بالنسبة للأمن القومي؟

مع استخدامات تتراوح بين كسر الشفرات وصنعها، والتصوير والملاحة، فإن علوم المعلومات الكمومية لديها تطبيقات عسكرية واستخباراتية واضحة. علاوة على ذلك، مع استثمار الدول المتقدمة مثل الولايات المتحدة، والصين، وروسيا، والنمسا، وأستراليا، وكندا، والمملكة المتحدة، بالإضافة إلى الشركات التجارية حول العالم في أبحاث الكم، فإن هذه التطبيقات الدفاعية قد يكون لها تأثير كبير على الأمن القومي النسبي. يجب على القادة الحكوميين، حتى أولئك في المناصب غير التقنية، أن يكون لديهم فهم أساسي للأنظمة الكمومية والتحديات الناشئة في مجال الأمن القومي حتى يتمكنوا من اتخاذ الخطوات اللازمة لحماية المعلومات وإعداد مؤسساتهم وفرقهم وممارساتهم التجارية لعالم الكم. فيما يلي بعض المجالات الإشكالية في الأمن القومي حيث يمكن تطبيق العلوم الكمومية.

فقدان الأسرار

يعد أمن المعلومات أحد أهم عناصر الأمن القومي. سواء كانت خططًا عسكرية، أو معلومات عن تكنولوجيا متقدمة، أو برقيات دبلوماسية، أو بيانات شخصية، أو بيانات شركات، فإن التفاصيل الحيوية المتعلقة بأمن الدول والشركات تُدمج في البيانات المتبادلة عبر الشبكات العامة والخاصة. إذا لم نتمكن من حماية هذه البيانات، فلا يمكننا توقع أي مستوى معقول من الأمن القومي. أحد الطرق التي تستخدمها الحكومات والشركات لحماية المعلومات هي التشفير.

في كثير من الأحيان، عبر استخدام مشكلات رياضية معقدة للغاية، يمكن أن يجعل التشفير المعلومات الرقمية غير قابلة للفهم ما لم يكن لدى الطرف المعني الحل الرياضي، المعروف باسم المفتاح. لفك التشفير بدون المفتاح، يجب تنفيذ عدد هائل من العمليات الحسابية، وهو أمر غير عملي للحواسيب التقليدية الحالية، لكنه ليس كذلك للحواسيب الكمومية.

الحواسيب الكمومية ستتمكن يومًا ما من حل المشكلات الرياضية المعقدة بسرعة فائقة، مما يجعل بعض أنواع التشفير قابلة للكسر بسهولة نسبية. حتى بالنسبة لأكبر الحواسيب التقليدية التي يمكن بناؤها، فإن هذه المشكلات بمفاتيح تشفير كبيرة بما يكفي قد تستغرق ملايين السنين لحلها. لكن بسبب ظاهرتي التراكب والتشابك الكمومي، فإن حتى الحواسيب الكمومية البطيئة نسبيًا يمكنها كسر التشفير في غضون ساعات فقط (بافتراض مفتاح تشفير RSA بحجم 2,048 بت، وحاسوب كلاسيكي بسرعة 1 بيتاهرتز، وحاسوب كمومي بسرعة 1 ميغاهرتز). هذا يشكل مشكلة كبيرة ليس فقط للحكومات التي تحاول حماية أسرار الدولة ولكن أيضًا للشركات التجارية المسؤولة عن حماية البيانات الشخصية. تبدو خطورة المشكلة أوضح عندما نأخذ في الاعتبار إمكانية تنزيل المعلومات اليوم وفك تشفيرها لاحقًا بمجرد أن تصبح الحواسيب الكمومية ناضجة بما يكفي.

لحسن الحظ، لا يمكن للحواسيب الكمومية فك تشفير جميع أنواع التشفير بسهولة. العديد من أكثر الأسرار حساسية للحكومات محمية عبر التشفير المتماثل، والذي يعد مقاومًا للهجمات الكمومية، كما أن الرياضيين وخبراء التشفير يعملون على تطوير خوارزميات "مقاومة للكم" يمكن استخدامها في الاتصالات اليومية.

لكن الاعتماد على علماء الرياضيات لتطوير تشفير مقاوم للكم ليس الحل الوحيد، بل قد يكون الجزء السهل. وفقًا لما قالته كانيا: "التحدي الحقيقي سيكون في التنفيذ. الانتقال إلى تشفير جديد ما بعد الكم يمكن أن يكون بالغ الصعوبة، خاصة بالنسبة للمنظمات الدفاعية والأمنية الوطنية التي تعتمد بشكل كبير على الأنظمة القديمة." حتى بعد تطوير خوارزميات جديدة، فإن عملية تحديث المفاتيح وإضافة التعديلات البرمجية قد تستغرق سنوات، إذا كان ذلك ممكنًا أصلًا. أضف إلى ذلك المتطلبات التنظيمية والتكنولوجية للاستمرار في دعم أنواع الأمان الحالية، ويمكن أن تواجه المؤسسات تحدي الاضطرار إلى دمج التدابير الأمنية التقليدية وما بعد الكم في نفس الأنظمة. كما وصفها ديفيد وورال من كامبريدج كوانتم كومبيوتنغ، فإن الأمن ما بعد الكم "ليس مجرد بديل يُدمج بسهولة مع التدابير الحالية؛ بل على الأرجح يجب أن يتم بناؤه فوق البنية التحتية الحالية، مع تحديث توليد المفاتيح، ونماذج الأمان في الأجهزة، والخوارزميات لتوفير حماية إضافية."

قد يكون هذا خبرًا جيدًا للحكومات التي تريد تجنب استبدال البنية التحتية لتكنولوجيا المعلومات بتكلفة باهظة، لكنه يعني أيضًا أن القادة الحكوميين بحاجة إلى فهم دقيق لبياناتهم، واحتياجاتهم الأمنية، وهندسة شبكاتهم من أجل إيجاد التوازن الصحيح بين الحماية التقليدية، والكمومية، وما بعد الكم. كما قال داولينغ: "ليس هناك حل واحد بسيط، بل مجموعة من الخيارات حيث لا يمكن تحقيق التوازن بين السعر، والأمان، ومسافة نقل البيانات في آن واحد. لا تزال تكنولوجيا الكم في حالة تغير مستمر، وهذه القائمة من الخيارات ستتغير سنويًا."

في كثير من الأحيان، عبر استخدام مشكلات رياضية معقدة للغاية، يمكن أن يجعل التشفير المعلومات الرقمية غير قابلة للفهم ما لم يكن لدى الطرف المعني الحل الرياضي، المعروف باسم المفتاح. لفك التشفير بدون المفتاح، يجب تنفيذ عدد هائل من العمليات الحسابية، وهو أمر غير عملي للحواسيب التقليدية الحالية، لكنه ليس كذلك للحواسيب الكمومية.

الحواسيب الكمومية ستتمكن يومًا ما من حل المشكلات الرياضية المعقدة بسرعة فائقة، مما يجعل بعض أنواع التشفير قابلة للكسر بسهولة نسبية. حتى بالنسبة لأكبر الحواسيب التقليدية التي يمكن بناؤها، فإن هذه المشكلات بمفاتيح تشفير كبيرة بما يكفي قد تستغرق ملايين السنين لحلها. لكن بسبب ظاهرتي التراكب والتشابك الكمومي، فإن حتى الحواسيب الكمومية البطيئة نسبيًا يمكنها كسر التشفير في غضون ساعات فقط (بافتراض مفتاح تشفير RSA بحجم 2,048 بت، وحاسوب كلاسيكي بسرعة 1 بيتاهرتز، وحاسوب كمومي بسرعة 1 ميغاهرتز). هذا يشكل مشكلة كبيرة ليس فقط للحكومات التي تحاول حماية أسرار الدولة ولكن أيضًا للشركات التجارية المسؤولة عن حماية البيانات الشخصية. تبدو خطورة المشكلة أوضح عندما نأخذ في الاعتبار إمكانية تنزيل المعلومات اليوم وفك تشفيرها لاحقًا بمجرد أن تصبح الحواسيب الكمومية ناضجة بما يكفي.

لحسن الحظ، لا يمكن للحواسيب الكمومية فك تشفير جميع أنواع التشفير بسهولة. العديد من أكثر الأسرار حساسية للحكومات محمية عبر التشفير المتماثل، والذي يعد مقاومًا للهجمات الكمومية، كما أن الرياضيين وخبراء التشفير يعملون على تطوير خوارزميات "مقاومة للكم" يمكن استخدامها في الاتصالات اليومية.

لكن الاعتماد على علماء الرياضيات لتطوير تشفير مقاوم للكم ليس الحل الوحيد، بل قد يكون الجزء السهل. وفقًا لما قالته كانيا: "التحدي الحقيقي سيكون في التنفيذ. الانتقال إلى تشفير جديد ما بعد الكم يمكن أن يكون بالغ الصعوبة، خاصة بالنسبة للمنظمات الدفاعية والأمنية الوطنية التي تعتمد بشكل كبير على الأنظمة القديمة." حتى بعد تطوير خوارزميات جديدة، فإن عملية تحديث المفاتيح وإضافة التعديلات البرمجية قد تستغرق سنوات، إذا كان ذلك ممكنًا أصلًا. أضف إلى ذلك المتطلبات التنظيمية والتكنولوجية للاستمرار في دعم أنواع الأمان الحالية، ويمكن أن تواجه المؤسسات تحدي الاضطرار إلى دمج التدابير الأمنية التقليدية وما بعد الكم في نفس الأنظمة. كما وصفها ديفيد وورال من كامبريدج كوانتم كومبيوتنغ، فإن الأمن ما بعد الكم "ليس مجرد بديل يُدمج بسهولة مع التدابير الحالية؛ بل على الأرجح يجب أن يتم بناؤه فوق البنية التحتية الحالية، مع تحديث توليد المفاتيح، ونماذج الأمان في الأجهزة، والخوارزميات لتوفير حماية إضافية."

قد يكون هذا خبرًا جيدًا للحكومات التي تريد تجنب استبدال البنية التحتية لتكنولوجيا المعلومات بتكلفة باهظة، لكنه يعني أيضًا أن القادة الحكوميين بحاجة إلى فهم دقيق لبياناتهم، واحتياجاتهم الأمنية، وهندسة شبكاتهم من أجل إيجاد التوازن الصحيح بين الحماية التقليدية، والكمومية، وما بعد الكم. كما قال داولينغ: "ليس هناك حل واحد بسيط، بل مجموعة من الخيارات حيث لا يمكن تحقيق التوازن بين السعر، والأمان، ومسافة نقل البيانات في آن واحد. لا تزال تكنولوجيا الكم في حالة تغير مستمر، وهذه القائمة من الخيارات ستتغير سنويًا."

فقدان المعلومات الاستخباراتية

يعد فقدان أسرار الدولة الخاصة تحديًا كبيرًا بحد ذاته، ولكن عندما يقترن بإمكانية فقدان معلومات حيوية عن الخصوم، فقد يكون لذلك تأثير مدمر على الأمن القومي. تسعى الاتصالات الكمومية إلى حماية الحكومات من هذا الخطر تحديدًا. من خلال الاعتماد على خاصية انهيار الحالة الكمومية بمجرد قراءتها، تهدف تقنيات الاتصال الكمومي مثل توزيع المفاتيح الكمومية (QKD) إلى جعل إرسال واستقبال مفاتيح التشفير الحساسة محصنًا ضد أي عملية اعتراض غير مكتشفة.

في حين أن هذه الأساليب الاتصالية غير مرجح أن تحل محل الإنترنت أو الهواتف المحمولة حتى في الأمد المتوسط، إلا أنها قد تكون مفيدة للغاية في سيناريوهات مثل الاتصال بالغواصات. تستخدم الاتصالات الكمومية فوتونات زرقاء-خضراء، والتي يمكنها الانتقال لمسافات أبعد وأعمق في مياه البحر مقارنة بموجات الراديو المستخدمة حاليًا في التواصل مع الغواصات.

من خلال الاستفادة من الخصائص نفسها للفوتونات الزرقاء-الخضراء، يمكن أن يُحدث نظام LIDAR الكمومي ثورة في الحرب تحت الماء. حاليًا، تعتمد الغواصات على السونار لاكتشاف العوائق والغواصات الأخرى، حيث يعتبر السونار النشط هو الطريقة الأكثر دقة للكشف، لكنه يكشف أيضًا موقع الغواصة. يمكن أن يسمح LIDAR الكمومي للغواصات باكتشاف الألغام البحرية والتنقل بين العوائق بصمت تام، مما يجعل الغواصات أكثر صعوبة في الاكتشاف والتتبع.

تبرز هذه الاستخدامات القليلة للتكنولوجيا الكمومية التحدي المتمثل في تقييم تأثيرها على الأمن القومي. بناءً على حالة الاستخدام والتكنولوجيا المعتمدة، يمكن لعلوم المعلومات الكمومية أن تحدث تأثيرات مختلفة تمامًا. فعلى سبيل المثال، بينما يمكن أن تجعل الاتصالات الكمومية وLIDAR الغواصات أكثر صعوبة في الاكتشاف، فإن قياس الجاذبية الكمومي يمكن أن يجعلها أسهل في التتبع. وكما هو الحال مع أي تقنية، فإن الكم ليس بطبيعته إيجابيًا أو سلبيًا؛ بل يعتمد تأثيره على فهم نقاط قوته وضعفه، والاستخدام الصحيح له.

في حين أن هذه الأساليب الاتصالية غير مرجح أن تحل محل الإنترنت أو الهواتف المحمولة حتى في الأمد المتوسط، إلا أنها قد تكون مفيدة للغاية في سيناريوهات مثل الاتصال بالغواصات. تستخدم الاتصالات الكمومية فوتونات زرقاء-خضراء، والتي يمكنها الانتقال لمسافات أبعد وأعمق في مياه البحر مقارنة بموجات الراديو المستخدمة حاليًا في التواصل مع الغواصات.

من خلال الاستفادة من الخصائص نفسها للفوتونات الزرقاء-الخضراء، يمكن أن يُحدث نظام LIDAR الكمومي ثورة في الحرب تحت الماء. حاليًا، تعتمد الغواصات على السونار لاكتشاف العوائق والغواصات الأخرى، حيث يعتبر السونار النشط هو الطريقة الأكثر دقة للكشف، لكنه يكشف أيضًا موقع الغواصة. يمكن أن يسمح LIDAR الكمومي للغواصات باكتشاف الألغام البحرية والتنقل بين العوائق بصمت تام، مما يجعل الغواصات أكثر صعوبة في الاكتشاف والتتبع.

تبرز هذه الاستخدامات القليلة للتكنولوجيا الكمومية التحدي المتمثل في تقييم تأثيرها على الأمن القومي. بناءً على حالة الاستخدام والتكنولوجيا المعتمدة، يمكن لعلوم المعلومات الكمومية أن تحدث تأثيرات مختلفة تمامًا. فعلى سبيل المثال، بينما يمكن أن تجعل الاتصالات الكمومية وLIDAR الغواصات أكثر صعوبة في الاكتشاف، فإن قياس الجاذبية الكمومي يمكن أن يجعلها أسهل في التتبع. وكما هو الحال مع أي تقنية، فإن الكم ليس بطبيعته إيجابيًا أو سلبيًا؛ بل يعتمد تأثيره على فهم نقاط قوته وضعفه، والاستخدام الصحيح له.

كيف تكون مستعدًا اليوم لعالم الكم في الغد

في حين أن التكنولوجيا الكمومية ستؤثر بلا شك على الأمن القومي بشكل كبير، إلا أنه لا يوجد وضوح حول متى أو كيف سيحدث هذا التأثير. ومع ذلك، يمكن أن يؤدي مزيج من التعليم والتوعية والإعداد الأساسي إلى تحويل أي منظمة إلى منظمة جاهزة للكم. إليك ما يمكنك فعله لتحقيق ذلك.

ما يجب فعله اليوم

مارس عادات جيدة في الأمن السيبراني. بغض النظر عن القدرات التي قد تمتلكها الأنظمة الكمومية في المستقبل، لا يمكن للمنافس فك تشفير ما لا يمتلكه. البقاء يقظًا بشأن التهديدات السيبرانية، والحفاظ على تحديث الأنظمة، وتشفير البيانات—جميع هذه الأنشطة لا تزال ضرورية في عالم الكم المستقبلي. العمل "الممل" المتمثل في الحفاظ على المعلومات آمنة يزداد أهمية في عالم الكم القادم.

اعرف بياناتك وأنظمتك. في جوهره، فإن الاستجابة للكم، كما يقول وورال، "هي مشكلة إدارية وليست تقنية؛ إنها تتطلب تغييرًا في طريقة التفكير من رد الفعل إلى الاستباقية." الخطوة الأولى لإدارة تأثير الكم بشكل استباقي هي فهم البيانات التي تمتلكها اليوم، وأين يتم تخزينها، وكيف يتم تأمينها. يشمل ذلك جردًا لجميع الأنظمة والتطبيقات التي تستخدم التشفير. بقدر أهمية معرفة بياناتك، من المهم أيضًا معرفة مقدار البيانات التي يمكن لنظامك التعامل معها. ستأتي طرق جديدة لتأمين البيانات في عالم الكم مع تدفقات بيانات أكبر، وتختلف العديد من الأنظمة الحالية في قدرتها على معالجة كميات أكبر من البيانات. لذلك، سيتطلب التعامل مع هذه المشكلة من القادة معرفة ما يمكن لأنظمتهم دعمه، وكيفية دمج تدابير الحماية اللازمة دون إثقال البنية التحتية الحالية.

مع صورة واضحة للوضع الحالي، يمكن للقادة تحديد الأولويات لترقيات التشفير المستقبلية المحتملة بناءً على المدة التي تحتاج فيها المعلومات إلى البقاء محمية. إذا انتهت صلاحية البيانات في غضون بضعة أشهر، فقد يكون التشفير التقليدي كافيًا حتى في عالم الكم. أما إذا كان يجب حماية المعلومات لسنوات أو عقود، فيجب أن تكون الأولوية القصوى هي الانتقال إلى التشفير القائم على الكم أو التشفير المقاوم للكم بمجرد إثبات فاعلية هذه الخوارزميات في المستقبل.

اقرأ. يمكن للقادة الحكوميين قراءة وتثقيف أنفسهم حول أساسيات الكم. من خلال فهم أساسي للعلوم والتكنولوجيا، يمكن للقادة البدء في تحديد المجالات التي يمكن لمنظمتهم الاستفادة منها أو أن تكون عرضة لمختلف التقنيات الكمومية. بعد كل شيء، من يعرف المهمة بشكل أفضل، ومن غيرهم يمكنه تحديد أين تكون المنظمة أكثر عرضة للخطر؟ يتطلب تحديد هذه المخاطر والفرص معرفة أساسية على الأقل بالكم وتقنياته الناشئة.

تقدم المنظمات المهنية مثل معهد مهندسي الكهرباء والإلكترونيات (IEEE) والجمعية الدولية للبصريات والفوتونيات (SPIE) دورات تدريبية قصيرة مصممة لتقديم مقدمة حول الكم للقادة الحكوميين وقادة الأعمال. يمكن للقادة أيضًا الاستفادة من الخبراء داخل مؤسساتهم لإنشاء دورات تدريبية داخلية أو دورات تعريفية.

اعرف بياناتك وأنظمتك. في جوهره، فإن الاستجابة للكم، كما يقول وورال، "هي مشكلة إدارية وليست تقنية؛ إنها تتطلب تغييرًا في طريقة التفكير من رد الفعل إلى الاستباقية." الخطوة الأولى لإدارة تأثير الكم بشكل استباقي هي فهم البيانات التي تمتلكها اليوم، وأين يتم تخزينها، وكيف يتم تأمينها. يشمل ذلك جردًا لجميع الأنظمة والتطبيقات التي تستخدم التشفير. بقدر أهمية معرفة بياناتك، من المهم أيضًا معرفة مقدار البيانات التي يمكن لنظامك التعامل معها. ستأتي طرق جديدة لتأمين البيانات في عالم الكم مع تدفقات بيانات أكبر، وتختلف العديد من الأنظمة الحالية في قدرتها على معالجة كميات أكبر من البيانات. لذلك، سيتطلب التعامل مع هذه المشكلة من القادة معرفة ما يمكن لأنظمتهم دعمه، وكيفية دمج تدابير الحماية اللازمة دون إثقال البنية التحتية الحالية.

مع صورة واضحة للوضع الحالي، يمكن للقادة تحديد الأولويات لترقيات التشفير المستقبلية المحتملة بناءً على المدة التي تحتاج فيها المعلومات إلى البقاء محمية. إذا انتهت صلاحية البيانات في غضون بضعة أشهر، فقد يكون التشفير التقليدي كافيًا حتى في عالم الكم. أما إذا كان يجب حماية المعلومات لسنوات أو عقود، فيجب أن تكون الأولوية القصوى هي الانتقال إلى التشفير القائم على الكم أو التشفير المقاوم للكم بمجرد إثبات فاعلية هذه الخوارزميات في المستقبل.

اقرأ. يمكن للقادة الحكوميين قراءة وتثقيف أنفسهم حول أساسيات الكم. من خلال فهم أساسي للعلوم والتكنولوجيا، يمكن للقادة البدء في تحديد المجالات التي يمكن لمنظمتهم الاستفادة منها أو أن تكون عرضة لمختلف التقنيات الكمومية. بعد كل شيء، من يعرف المهمة بشكل أفضل، ومن غيرهم يمكنه تحديد أين تكون المنظمة أكثر عرضة للخطر؟ يتطلب تحديد هذه المخاطر والفرص معرفة أساسية على الأقل بالكم وتقنياته الناشئة.

تقدم المنظمات المهنية مثل معهد مهندسي الكهرباء والإلكترونيات (IEEE) والجمعية الدولية للبصريات والفوتونيات (SPIE) دورات تدريبية قصيرة مصممة لتقديم مقدمة حول الكم للقادة الحكوميين وقادة الأعمال. يمكن للقادة أيضًا الاستفادة من الخبراء داخل مؤسساتهم لإنشاء دورات تدريبية داخلية أو دورات تعريفية.

ابدأ اليوم لتكون مستعدًا للغد

ادعم البحث والتعليم الأساسي. مع التطور السريع لتكنولوجيا الكم، لا يمكن للمنظمات الحكومية أن تبقى في حالة جمود. بل يجب أن تستمر في دعم البحث الأساسي، سواء في العلوم الكمومية أو في المشكلات الرياضية والهندسية المصاحبة لها. قم بإنشاء محفظة للبحث والتطوير للمساعدة في تحقيق التوازن بين الأبحاث الأساسية والمجاورة والتحويلية، لضمان عدم تعرض المنظمة لأي طارئ مستقبلي دون استعداد. بالنسبة للمنظمات التي لا تمتلك محافظ للبحث والتطوير، يمكن أن يكون دعم التعليم العام في علوم المعلومات الكمومية مساهمة مهمة لضمان وجود قوة عاملة ذات معرفة كافية عندما تستدعي الحاجة.

تواصل. لا تزال تكنولوجيا الكم في مراحلها الأولى؛ حتى برمجة تطبيق بسيط لحاسوب كمومي تتطلب معرفة تفصيلية بميكانيكا الكم. لذلك، لا ينبغي للقادة الحكوميين محاولة خوض هذا المجال بمفردهم. يجب عليهم التواصل مع الخبراء من الحكومة والصناعة والأوساط الأكاديمية لإنشاء نظام بيئي للابتكار الكمومي. إن تبادل المعلومات والمشكلات والحلول داخل هذه المجموعة سيعزز قدرة جميع أعضائها على مواجهة تحديات الكم. لقد استند التفوق الدفاعي الغربي لعقود إلى التدفق الحر للأفكار والتكنولوجيا—حتى طائرة SR-71 بُنيت باستخدام التيتانيوم المستورد من الاتحاد السوفيتي في ذروة الحرب الباردة.

قم ببناء علاقات مع القطاع الخاص والمؤسسات الأكاديمية التي تعمل على أبحاث الكم وتطبيقاته. تواصل أيضًا مع الشركات التي تستكشف تطبيقات أخرى، واعمل على دمج هذه التطبيقات في حالات الاستخدام المختلفة. تواصل مع الأكاديميين الذين يجرون أبحاثًا في فيزياء الكم، والرياضيات، والهندسة (خاصة في مجالات التبريد الفائق). أخيرًا، لا تغفل عن الموارد الموجودة داخل الحكومة—مثل ناسا، ومختبر الأبحاث البحرية، والمختبرات الوطنية الأخرى—وكذلك تلك التابعة لحكومات الحلفاء مثل المملكة المتحدة وكندا وأستراليا.

ابدأ بالتخطيط. أخيرًا، مع الخلفية المعرفية الصحيحة، والعلاقات المناسبة، والاستعداد من خلال ورش العمل، يمكن للقادة الحكوميين البدء في استكشاف أفضل السبل لتنفيذ التغييرات. يمكن أن يؤتي هذا التخطيط ثماره عندما تبدأ تقنيات الكم الجديدة في الظهور، ويكون لدى المنظمة بالفعل معرفة بكيفية استخدامها. يمكن أن يساعد إنشاء "فريق مهتم بالكم" المنظمات في البقاء على اطلاع على أحدث التطورات والدفاع عن دمج الكم في اجتماعات التخطيط الاستراتيجي. قم بإدخال الكم في عملية التخطيط الاستراتيجي، ودمج تحدياته وفرصه المحتملة في التفكير حول كيفية تنفيذ المنظمة لمهمتها في عالم الكم المستقبلي.

يجب ألا تنتهي عملية التخطيط عند أبواب المنظمة. سيكون النجاح في مجال الكم بحاجة إلى تعاون بين العلماء ومطوري البرمجيات ومصنعي الأجهزة والمستخدمين النهائيين، لذا يجب أن يشمل التخطيط هذه الأطراف أيضًا. يمكن أن يساعد جمع هؤلاء المشاركين معًا في ورش تخطيط منتظمة في إعداد منظمتك وتحديد أفضل السبل للعمل مع المنظمات العامة والخاصة الأخرى. وعند الاقتضاء، يمكن أن يؤدي نشر نتائج هذه الورش علنًا إلى تحفيز مزيد من الاهتمام وخلق فرص جديدة للتعاون.

تتطور تكنولوجيا الكم بسرعة، لكنها لا تزال في مراحلها الأولى. في حين يمكننا التأكد من أن لها تأثيرًا كبيرًا على الأمن القومي، فإن حتى الخبراء البارزين اليوم غير متأكدين تمامًا من طبيعة هذا التأثير أو موعد حدوثه. ولكن، حتى في ظل هذا الغموض، أو ربما بسببه، ينبغي للقادة الحكوميين البدء في التفكير والاستعداد اليوم لعالم المستقبل المعتمد على الكم. يعتمد أمن الغد على مدى استعدادنا اليوم.

تواصل. لا تزال تكنولوجيا الكم في مراحلها الأولى؛ حتى برمجة تطبيق بسيط لحاسوب كمومي تتطلب معرفة تفصيلية بميكانيكا الكم. لذلك، لا ينبغي للقادة الحكوميين محاولة خوض هذا المجال بمفردهم. يجب عليهم التواصل مع الخبراء من الحكومة والصناعة والأوساط الأكاديمية لإنشاء نظام بيئي للابتكار الكمومي. إن تبادل المعلومات والمشكلات والحلول داخل هذه المجموعة سيعزز قدرة جميع أعضائها على مواجهة تحديات الكم. لقد استند التفوق الدفاعي الغربي لعقود إلى التدفق الحر للأفكار والتكنولوجيا—حتى طائرة SR-71 بُنيت باستخدام التيتانيوم المستورد من الاتحاد السوفيتي في ذروة الحرب الباردة.

قم ببناء علاقات مع القطاع الخاص والمؤسسات الأكاديمية التي تعمل على أبحاث الكم وتطبيقاته. تواصل أيضًا مع الشركات التي تستكشف تطبيقات أخرى، واعمل على دمج هذه التطبيقات في حالات الاستخدام المختلفة. تواصل مع الأكاديميين الذين يجرون أبحاثًا في فيزياء الكم، والرياضيات، والهندسة (خاصة في مجالات التبريد الفائق). أخيرًا، لا تغفل عن الموارد الموجودة داخل الحكومة—مثل ناسا، ومختبر الأبحاث البحرية، والمختبرات الوطنية الأخرى—وكذلك تلك التابعة لحكومات الحلفاء مثل المملكة المتحدة وكندا وأستراليا.

ابدأ بالتخطيط. أخيرًا، مع الخلفية المعرفية الصحيحة، والعلاقات المناسبة، والاستعداد من خلال ورش العمل، يمكن للقادة الحكوميين البدء في استكشاف أفضل السبل لتنفيذ التغييرات. يمكن أن يؤتي هذا التخطيط ثماره عندما تبدأ تقنيات الكم الجديدة في الظهور، ويكون لدى المنظمة بالفعل معرفة بكيفية استخدامها. يمكن أن يساعد إنشاء "فريق مهتم بالكم" المنظمات في البقاء على اطلاع على أحدث التطورات والدفاع عن دمج الكم في اجتماعات التخطيط الاستراتيجي. قم بإدخال الكم في عملية التخطيط الاستراتيجي، ودمج تحدياته وفرصه المحتملة في التفكير حول كيفية تنفيذ المنظمة لمهمتها في عالم الكم المستقبلي.

يجب ألا تنتهي عملية التخطيط عند أبواب المنظمة. سيكون النجاح في مجال الكم بحاجة إلى تعاون بين العلماء ومطوري البرمجيات ومصنعي الأجهزة والمستخدمين النهائيين، لذا يجب أن يشمل التخطيط هذه الأطراف أيضًا. يمكن أن يساعد جمع هؤلاء المشاركين معًا في ورش تخطيط منتظمة في إعداد منظمتك وتحديد أفضل السبل للعمل مع المنظمات العامة والخاصة الأخرى. وعند الاقتضاء، يمكن أن يؤدي نشر نتائج هذه الورش علنًا إلى تحفيز مزيد من الاهتمام وخلق فرص جديدة للتعاون.

تتطور تكنولوجيا الكم بسرعة، لكنها لا تزال في مراحلها الأولى. في حين يمكننا التأكد من أن لها تأثيرًا كبيرًا على الأمن القومي، فإن حتى الخبراء البارزين اليوم غير متأكدين تمامًا من طبيعة هذا التأثير أو موعد حدوثه. ولكن، حتى في ظل هذا الغموض، أو ربما بسببه، ينبغي للقادة الحكوميين البدء في التفكير والاستعداد اليوم لعالم المستقبل المعتمد على الكم. يعتمد أمن الغد على مدى استعدادنا اليوم.